Prova ENADE 2021 Tecnologia em redes de computadores com Gabarito OBS: As questões objetivas de 01 a 08 estão disponível na prova de...

Prova ENADE 2021 Tecnologia em redes de computadores com Gabarito

OBS: As questões objetivas de 01 a 08 estão disponível na prova de Formação Geral que você pode acessar clicando neste link ou neste link e/ou neste link. As questões discursivas não foram disponibilizadas com padrão de resposta. Assim que divulgadas serão atualizadas.

CONHECIMENTO ESPECÍFICO

ENADE 2021 - QUESTÃO DISCURSIVA 03

Redes de computadores são constituídas para prover fluxo de dados entre dispositivos, entre eles computadores. Um projeto construído de forma indevida, ou utilizando-se de tecnologias consideradas ultrapassadas, pode comprometer a eficiência dessa rede, ou até promover seu colapso. Assim, o profissional da área de Tecnologia em Redes de Computadores deve se atualizar constantemente, para garantir o uso de soluções de estrutura de redes de melhor desempenho.

A Figura a seguir representa um exemplo de redes de computadores. A troca de dados, no exemplo, só é possível devido à aplicação de diversos conhecimentos técnicos na concepção do projeto, incluindo a escolha dos equipamentos para esta proposição.

Assim, é preciso escolher dentre as topologias de redes — barramento, anel ou estrela, definir o uso de dispositivos de camada 2 e 3 e fazer definições referentes ao projeto lógico com base no endereçamento IPv6.

Considerando o tema abordado no texto e que na topologia apresentada foi empregada a autoconfiguração stateless, faça o que se pede nos itens a seguir.

a) No IPv6 existem 3 tipos de endereços unicast, liste os 3 tipos e apresente o cenário adequado de aplicação para cada um deles. (valor: 4,0 pontos)

b) Suponha que os usuários dessa rede estejam relatando que a resolução de nomes não está funcionando. Explique por que isso pode ocorrer na autoconfiguração stateless e descreva uma resolução automatizada e escalável para esse problema, mantendo a autoconfiguração stateless. (valor: 6,0 pontos)

PADRÃO DE RESPOSTA. (EM BREVE)

ENADE 2021 - QUESTÃO DISCURSIVA 04

TEXTO 1

Seção I - Da Neutralidade de Rede

Art. 9º. O responsável pela transmissão, comutação ou roteamento tem o dever de tratar de forma isonômica quaisquer pacotes de dados, sem distinção por conteúdo, origem e destino, serviço, terminal ou aplicação.

BRASIL. Lei nº. 12.965, de 23 de abril de 2014.

Marco Civil da Internet. Disponível em: http://www.planalto.gov.br/

ccivil_03/_ato2011-2014/2014/lei/l12965.htm. Acesso em: 29 jun. 2020.

TEXTO 2

Seção I - Da Segurança e do Sigilo de Dados

Art. 46º. Os agentes de tratamento devem adotar medidas de segurança, técnicas e administrativas aptas a proteger os dados pessoais de acessos não autorizados e de situações acidentais ou ilícitas de destruição, perda, alteração, comunicação ou qualquer forma de tratamento inadequado ou ilícito.

BRASIL. Lei nº. 13.709, de 14 de agosto de 2018. Lei Geral

de Proteção de Dados Pessoais (LGPD). Disponível em:

http://www.planalto.gov.br/ccivil_03/_ato2015-2018/2018/lei/L13709.htm.

Acesso em: 29 jun. 2020.

Com base no Marco Civil da Internet e na Lei Geral de Proteção de Dados Pessoais (LGPD), faça o que se pede nos itens a seguir.

a) Explique o que seria tratar de forma isonômica quaisquer pacotes de dados na rede. (valor: 2,0 pontos)

b) Defina o conceito de confidencialidade que os agentes de tratamento devem considerar nas medidas de segurança para propor e implementar políticas de segurança para redes de computadores. (valor: 4,0 pontos)

c) Defina o conceito de integridade que os agentes de tratamento devem adotar para proteger os dados pessoais de situações acidentais ou ilícitas de alteração. (valor: 4,0 pontos)

PADRÃO DE RESPOSTA. (EM BREVE)

ENADE 2021 - QUESTÃO DISCURSIVA 05

Uma PON (Passive Optical Network, ou Rede Óptica Passiva) é uma rede cuja ODN (Optical Distribution Network) utiliza exclusivamente componentes eletricamente passivos, como fibras ópticas, acopladores e conectores. As PONs surgiram em resposta ao desafio de reduzir custos para a utilização de fibras ópticas para acesso a residências e empresas, na arquitetura ponto multiponto (P2MP).

ENNE, A. J; WANDERLEY, B. L.; FERRAZ, C. H. Novas tecnologias

de redes Ethernet. Rio de Janeiro: Elsevier, 2017 (adaptado).

Considerando as características das PONs, faça o que se pede nos itens a seguir.

a) Explique de que forma as PONs permitem a redução de custos, em relação as redes ópticas tradicionais. (valor: 2,0 pontos)

b) Represente de forma visual uma PON. (valor: 4,0 pontos)

c) Descreva a funcionalidade de, pelo menos, dois componentes ativos representados na imagem da PON desenhada no item b. (valor: 4,0 pontos)

PADRÃO DE RESPOSTA. (EM BREVE)

ENADE 2021 - QUESTÃO 09

Topologia é a forma como os dispositivos finais, intermediários e enlaces estão organizados na rede. Ela pode ser analisada tanto fisicamente como logicamente. Topologia física trata da forma como os dispositivos estão distribuídos fisicamente na rede, enquanto que a topologia lógica ilustra como os dados fluem dentro da rede.

A figura a seguir apresenta 4 possíveis topologias utilizadas em rede de comunicação.

Sobre as topologias de rede apresentadas na figura, avalie as afirmações a seguir.

I. Em uma rede Totalmente Conectada são utilizados conexões ponto-multiponto para interligar seus nós, permitindo que todos fiquem interconectados.

II. A topologia em Barramento segmenta o domínio de colisão, criando diferentes segmentos de LAN, enquanto mantém todos os dispositivos finais no mesmo segmento broadcast.

III. A topologia em Anel tem como vantagem o retardo de acesso determinístico, pois uma estação sabe qual a melhor e a pior oportunidade para iniciar a transmissão.

IV. Na topologia em Estrela, toda a informação deve passar obrigatoriamente por uma estação central inteligente, que está conectada a cada estação e distribui o tráfego.

É correto apenas o que se afirma em

A) I e III.

B) II e IV.

C) III e IV.

D) I, II e III.

E) I, II e IV.

ENADE 2021 - QUESTÃO 10

Existem duas abordagens fundamentais para a construção do núcleo de uma rede: comutação de circuitos e comutação de pacotes. Nas redes comutadas por circuitos, os recursos necessários para fornecer comunicação entre os sistemas finais são reservados pela duração da sessão. Em redes comutadas por pacotes, esses recursos não são reservados; as mensagens de uma sessão usam os recursos sob demanda, sendo comutados em cada nó onde podem eventualmente precisar aguardar disponibilidade para uso de recurso. Atualmente, há um uso massivo de comutação de pacotes, como na internet e nas redes locais das empresas, entretanto, a comutação de circuito ainda é usada para aplicações específicas.

KUROSE, J. F.; ROSS, K. - Redes de Computadores e a Internet: uma abordagem top-down.

5. ed., São Paulo: Pearson Addison Wesley, 2010 (adaptado).

Considerando as informações apresentadas sobre as tecnologias de comutação, assinale a opção correta.

A) A Internet, que é uma rede que usa comutação de pacotes, baseia-se em datagramas IP, em que todos os pacotes de uma transmissão percorrem um mesmo caminho até seu destino.

B) As antigas redes telefônicas são exemplo de comutação de pacotes, onde a sessão de comunicação é alcançada pelo uso de links de comunicação dedicados durante toda a sessão.

C) As redes comutadas por pacotes utilizam endereçamento em cada pacote de dados para a tomada de decisão em cada nó, já que não existe um caminho pré-definido ao destinatário.

D) Nas redes comutadas por pacote, o fato do caminho da sessão estabelecida entre fonte e destinatário ser fixo implica que o atraso imposto aos dados, que por ele trafegam, seja o mesmo.

E) Nas redes comutadas por circuito a entrega do dado não é garantida, assim para comunicações com necessidade de entrega garantida é mandatória a utilização de protocolos como o TCP

ENADE 2021 - QUESTÃO 11

Um administrador de rede necessita interligar dois prédios dentro uma rede campus, separados por uma distância de 300 metros e operando a 1Gbps. Para implantar esta ligação, ele possui apenas um switch com porta SFP+ (Small Form-factor Pluggable plus) e quatro modelos de transceptores ópticos, conforme mostrado na figura a seguir.

Disponível em: https://www.optcore.net. Acesso em: 30 de mai. de 2020.

Em relação as características dos transceptores ópticos apresentados e a compatibilidade com o switchdisponível para implementar a ligação, avalie as afirmações a seguir.

I. Os transceptores são considerados dispositivos de camada 1 do modelo OSI.

II. A porta SFP+, com módulos SFP+, pode operar com velocidades de até 40 Gbps.

III. A porta SFP+, disponível no switch, é compatível com o módulo SFP para implantar a ligação.

IV. A porta SFP+, com módulos XFP, pode operar com velocidades de até 4,25 Gbps.

É correto apenas o que se afirma em

A) I e II.

B) I e III.

C) II e IV.

D) I, III e IV.

E) II, III e IV.

ENADE 2021 - QUESTÃO 12

Considere que o PC1, localizado na rede 192.168.1.0/24, necessita estabelecer uma conexão com o Servidor Web, localizado na rede 192.168.2.0/24, conforme ilustrado na figura a seguir.

Considere, ainda, que o switch conhece todos os endereços MAC dos dispositivos ligados as suas respectivas interfaces e que o PC1 conhece os endereços de destino de camada 2 e camada 3.

A partir das informações apresentadas, avalie as afirmações a seguir.

I. O switch encaminhará o quadro ao roteador com base no endereço MAC de origem: AA-BB-CC-DD-EE-FF.

II. O endereço de destino de camada 2 adicionado ao quadro pelo PC1 corresponde ao endereço MAC 11-22-33-44-55-66.

III. O roteador encaminha o pacote para sua interface de saída em direção ao destino com base no endereço de destino 192.168.2.10.

IV. O processo de descoberta do endereço de destino de camada 2 pelo PC1 ocorre por meio de um broadcast encaminhado pelo roteador.

É correto apenas o que se afirma em

A) I e IV.

B) II e III.

C) II e IV.

D) I, II e III.

E) I, III e IV.

ENADE 2021 - QUESTÃO 13

O protocolo de controle de transmissão, ou TCP (Transmission Control Protocol), foi projetado especificamente para oferecer um fluxo de bytes fim a fim confiável em uma rede interligada não confiável. O TCP foi projetado para se adaptar dinamicamente às propriedades da rede interligada e ser robusto diante dos muitos tipos de falhas que podem ocorrer.

TANENBAUM, A. S.; WETHERALL, D. Redes de Computadores,

5. ed. São Paulo: Pearson, 2011 (adaptado).

A respeito das características do protocolo TCP, assinale a opção correta.

A) Inicia e encerra conexões entre duas entidades por meio do handshake de três vias.

B) Possui controle de congestionamento, evitando assim a ocorrência de tráfego excessivo na rede.

C) Permite a comunicação entre entidades por meio de um serviço não orientado a conexões.

D) Implementa o mecanismo de janela deslizante, permitindo o compartilhamento de uma mesma conexão.

E) Adapta o tamanho do segmento TCP ao tamanho do MTU da camada de enlace, evitando assim a sua fragmentação ao longo do caminho.

ENADE 2021 - QUESTÃO 14

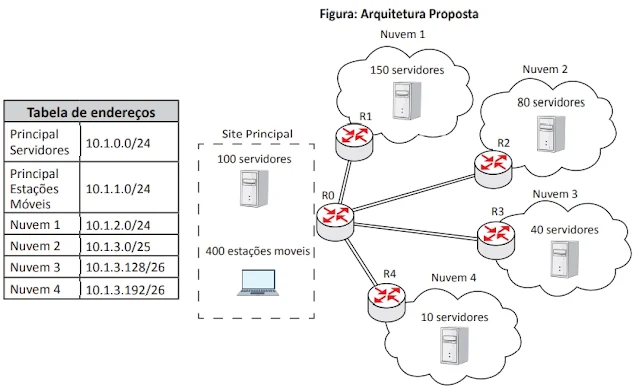

Uma empresa deseja expandir sua infraestrutura de Tecnologia da Informação e Comunicação (TIC) para o ambiente de nuvem computacional. A arquitetura a ser implantada deverá ser composta pelo site principal atual, no qual constam servidores locais e as estações móveis dos usuários, e 4 nuvens independentes, que abrigarão servidores dedicados às linhas de negócios específicos. Para o projeto foi contratado um tecnólogo em redes, que recebeu juntamente às especificações anteriores, a faixa de endereçamento IP 10.1.0.0/22 para uso no projeto.

Considere que o tecnólogo apresentou o projeto de uma topologia em rede e a proposta para endereçamento dos componentes, representados a seguir.

Com base nas informações apresentadas, avalie as afirmações a seguir.

I. O endereço 10.1.3.191 é um endereço válido a ser usado por equipamento na Nuvem 3.

II. A quantidade de endereços válidos nas Nuvens 2 e 3 são, respectivamente, 254 e 62.

III. As sub-redes propostas para as Nuvens 1 e 4 atendem às demandas de equipamentos destas localidades.

IV. O plano de endereçamento proposto de acordo com a tabela não é suficiente para o atendimento da quantidade de equipamentos propostos no projeto.

V. No site principal existe um erro de alocação das faixas, que pode ser corrigido utilizando uma faixa única 10.1.0.0/23.

É correto apenas o que se afirma em

A) II e IV.

B) I, II e III.

C) I, III e V.

D) III, IV e V.

E) I, II, IV e V.

ENADE 2021 - QUESTÃO 15

Para transferir pacotes entre nós de diferentes redes, os roteadores devem determinar o caminho ou rota que os pacotes devem seguir. Esta determinação é feita pelo uso de tabelas de rotas construídas a partir de algoritmos de roteamento. Os algoritmos de roteamento do tipo “estado do link” (Link State) são centralizados, isto é, a topologia da rede bem como todos os custos dos links são conhecidos e disponíveis como entrada para o cálculo das rotas.

O Open Shortest Path First (OSPF) é um protocolo deste tipo, amplamente adotado em grandes redes corporativas. Já os algoritmos do tipo "vetor de distância"(Distance Vector) são descentralizados, em que cada nó recebe informações de distância, medida em saltos de seus vizinhos diretamente conectados. Esses algoritmos, executam um cálculo e distribuem de volta os resultados em um processo que prossegue até que haja convergência, ou seja, não haja mais novas informações. O Routing Information Protocol (RIP) é um protocolo deste tipo.

KUROSE, J. F.; ROSS, K. Redes de Computadores e a Internet: uma abordagem top-down. 5. ed.

São Paulo: Pearson Addison Wesley, 2010 (adaptado).

Sobre os algoritmos de roteamento OSPF e RIP, assinale a opção correta.

A) O uso do protocolo de roteamento do tipo Link State, como o OSPF, exige um conhecimento prévio das redes envolvidas.

B) O protocolo OSPF suporta mais de um tipo de métrica, como por exemplo, contagem de saltos, atraso da rede e custo do link.

C) O protocolo RIP utiliza a contagem de saltos e a largura de banda como métricas para decidir o melhor caminho para uma rede remota.

D) A distribuição periódica de toda a tabela de roteamento do OSPF consome uma grande quantidade de banda, sendo um problema em grandes redes.

E) O limite de 15 hops (saltos) é característica de protocolos do tipo Link State como OSPF, assim uma rede com dimensão maior do que 15 hops é considerada inalcançável.

ENADE 2021 - QUESTÃO 16

De acordo com o padrão IEEE 802.1Q, que estende o conceito de Rede Local Virtual (VLAN), cada porta de um comutador de rede (por exemplo, um switch) pode ser associada a VLANs marcadas (tagged) e/ou não marcadas (untagged). Alguns fabricantes denominam portas tronco (trunk) aquelas que estejam associadas a mais de uma VLAN marcada. Estas portas somente encaminham um quadro Ethernet que possua umamarca de VLAN contida em suas respectivas listas de VLANs marcadas. Para manter compatibilidade com redes legadas, foi também definido o conceito de VLAN nativa que representa uma VLAN não marcada associada a uma porta tronco.

Desta forma, um quadro Ethernet que chega ao switch, através de uma porta tronco, não será descartado. Este quadro, na verdade, receberá uma marca equivalente à VLAN Nativa e será encaminhado. Muitos fabricantes, por padrão, usam o valor 1 para VLAN nativa. Este padrão, quando usado por roteadores, permite o roteamento Router-on-a-Stick, onde uma interface física é dividida em subinterfaces lógicas, cada qual associada a uma VLAN diferente, permitindo assim o roteamento de pacotes entre VLANs.

Nesse contexto, suponha que haja a necessidade de se administrar uma rede legada, cuja estrutura já esteja montada e que não utilize a segmentação por VLAN. Como forma de melhorar o desempenho e oferecer alguma segurança, realiza-se a implantação de tal segmentação, conforme diagrama de topologia mostrado na figura a seguir.

Considere que:

• não seja possível alterar a estrutura física neste momento.

• apenas os dispositivos vinculados às VLANs mostradas na figura tem permissão para acessar a Internet.

• os endereços IP estejam devidamente configurados e todas as portas dos enlaces (links) entre os

ativos de rede (switches e roteador) estejam configuradas como troncos.

• a VLAN nativa não está configurada nos ativos de rede.

Ao realizar os testes, percebe-se que tudo funciona como planejado, ou seja, os hosts de VLANs diferentes não se comunicam entre si e todos estão acessando a Internet, exceto o PC1.

Com base no cenário descrito, qual dos ajustes a seguir deve ser feito para que o PC1 tenha acesso à Internet, preservando o funcionamento normal dos demais dispositivos da rede?

A) Acrescentar uma rota na tabela de roteamento de R1 específica para o PC1.

B) Configurar todas as portas do HUB como não marcadas (untagged) para VLAN 200.

C) Remover as configurações de porta tronco da porta que liga o switch SW_Principal ao HUB.

D) Configurar a porta do HUB na qual o PC1 está conectado como não marcada (untagged) para VLAN 200.

E) Alterar a VLAN nativa nas portas tronco em cada um dos switches SW_Principal e SW1 para valor 200.

ENADE 2021 - QUESTÃO 17

Um dos cenários possíveis de uma LAN sem fio 802.11 engloba uma ou mais estações sem fio e uma estação-base central, conhecida como um ponto de acesso (Access Point – AP). Uma vez associada com um AP, uma estação sem fio pode começar a enviar e receber quadros de e para o ponto. Porém, como várias estações podem querer transmitir quadros de dados ao mesmo tempo sobre o mesmo canal, é preciso um protocolo de acesso múltiplo para coordenar as transmissões.

KUROSE, J. F.; ROSS, K. W. Redes de Computadores e a Internet:

uma abordagem top-down. 5. ed. São Paulo: Pearson Addison Wesley, 2010. (adaptado).

A respeito das redes sem fio 802.11, avalie as afirmações a seguir.

I. O protocolo da subcamada MAC 802.11 é similar ao da Ethernet; ambos utilizam os protocolos CSMA/CD (CSMA com detecção de colisão) para garantir que nenhuma estação começará a transmitir ao perceber que o canal está ocupado.

II. Quando uma estação em uma LAN sem fio envia um quadro, este pode não chegar intacto à estação de destino por uma variedade de razões; nesse caso, o protocolo da subcamada MAC 802.11 utiliza o reconhecimento de camada de enlace, que consiste em verificar o quadro recebido e enviar um quadro de reconhecimento para a estação transmissora.

III. No padrão 802.11, em situações em que existam muitas redes co-posicionadas, para diminuir a chance de colisão antes de uma estação transmitir um quadro de dados, ele deve enviar um quadro RTS e receber do AP um quadro CTS correspondente; após um curto período de tempo, conhecido como Espaçamento Curto Interquadro (Short Inter-frame Spacing – SIFS), a estação envia os dados.

IV. No caso de terminais ocultos, o protocolo da subcamada MAC 802.11 utiliza o envio de um quadro de controle RTS para instruir as outras estações a não enviar durante o tempo reservado à estação que enviou o RTS.

É correto apenas o que se afirma em

A) I e IV.

B) II e III.

C) II e IV.

D) I, II e III.

E) I, III e IV.

ENADE 2021 - QUESTÃO 18

O padrão IEEE 802.11 com CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance) guarda muita semelhança com padrão IEEE 802.3 que utiliza CSMA/CD (Carrier Sense Multiple Access with Collision Detection) permitindo acesso ao meio com contenção e sem contenção, respectivamente. Além disso, o mecanismo de contenção do CSMA/CA permite atender requisitos de prioridade e economia de energia, desligando os circuitos de transmissão e recepção de um host que não pode transmitir naquele instante.

Contudo, tal abordagem possui um problema conhecido como estação escondida. Este problema ocorre quando uma estação A quer enviar para B, mas não pode ouvir que C também está enviado para B, tendo em vista que A e C estão em áreas de cobertura totalmente sobrepostas, conforme figura a seguir.

FOROUZAN, B. A. Comunicação de Dados e Redes de Computadores.

4. ed. São Paulo: McGraw-Hill, 2008 (adaptado).

Considerando o problema das estações escondidas (A e C) e o mecanismo utilizado pelo CSMA/CA para evitar colisões, assinale a opção correta.

A) A estação A envia para a estação B um segmento TCP (Transmission Control Protocol) para estabelecimento de conexão com a flag syn ativada antes de enviar dados.

B) A estação A marca o campo CoS (Classe de Serviço) da camada 2 com prioridade maior do que a estação C, obrigando a Estação B a aceitar os pacotes vindos da Estação A.

C) A estação A, após detectar que a estação B está ocupada, espera um período de acordo com o algoritmo de backoff (ou tempo de espera) do CSMA/CD e, após esse período de tempo, torna a transmitir para a estação B.

D) A estação A, antes de enviar um pacote para B, deve enviar quadros de controle denominados RTS (Request to Send) para B, que por sua vez, caso esteja livre, envia um quadro de controle CTS (Clear to Send) para A.

E) A estação A emite quadros denominados signal jam (sinal de congestionamento), indicando a ocorrência de colisão e obrigando todos os nós a escutarem a rede enquanto ela envia o dado.

ENADE 2021 - QUESTÃO 19

A norma EIA/TIA 568 tem como objetivo estabelecer um padrão para ampla utilização em cabeamento de telecomunicações por diferentes fornecedores. Esta norma classifica o sistema de cabeamento em 10 categorias, levando em consideração aspectos de desempenho, largura de banda, comprimento, atenuação, entre outros.

PINHEIRO, J. Guia completo de cabeamento de redes.

2. ed. Rio de Janeiro: Elsevier Brasil, 2015 (adaptado).

Em função das características das categorias de desempenho para cabeamento estruturado, avalie as afirmações a seguir.

I. O cabo da categoria 5e (Cat5e) é uma versão aprimorada do cabo da categoria 5, com menor degradação do sinal, suportando frequências de até 100MHz.

II. O cabo da categoria 6 (Cat6) suporta frequências de até 250 MHz por padrão e apresenta ainda menor suscetibilidade a interferência eletromagnética do que o Cat5e.

III. O cabo da categoria 6 (Cat6) opera na mesma largura de banda do Cat 6A, diferenciando-sepor possuir um separador dos pares trançados para reduzir interferências entre eles (crosstalk).

IV. Os cabos das categorias 7 e 7A utilizam conectores diferentes do RJ-45 usados em outras categorias de cabeamento de par trançado.

É correto apenas o que se afirma em

A) I e II.

B) II e III.

C) III e IV.

D) I, II e IV.

E) I, III e IV.

ENADE 2021 - QUESTÃO 20

Suponha que um provedor de serviços de Internet de uma empresa possui um servidor Linux configurado como servidor de nomes (name server) e que o serviço de atendimento (help desk) tem recebido chamados de clientes reportando falhas intermitentes que indicam problemas na resolução de nomes.

O administrador da rede faz um monitoramento constante dos recursos no servidor e tem verificado um uso contínuo de memória em níveis elevados no equipamento. A hipótese levantada por ele é de uma correlação entre a baixa quantidade de memória disponível e possíveis falhas na resolução de nomes. Nesse sentido, ele decide fazer testes utilizando ferramentas do próprio Linux.

De acordo com o cenário descrito, assinale a opção que apresenta um teste a ser executado no servidor capaz de ajudar o administrador a corroborar a sua hipótese.

A) Verificar, por meio do comando nmap -sT, se a porta 53 do protocolo User Datagram Protocol (UDP) está aberta (open state) para receber conexões.

B) Visualizar, por meio do comando netstat -s, as estatísticas operacionais do protocolo UDP para verificar a quantidade de pacotes descartados.

C) Disparar, por meio do comando dig -f, uma lista de solicitações de consultas de nomes ao servidor Domain Name Server (DNS).

D) Inspecionar, por meio do comando sar -n, a largura de banda real em uso na interface do servidor, informada pelos contadores rxbyt/s e txbyt/s.

E) Verificar, por meio do comando ifconfig -v, se a interface de rede Ethernet está configurada com valor de Maximum Transmission Unit (MTU) diferente de 1 500.

ENADE 2021 - QUESTÃO 21

Contêineres e VMs (virtual machines, ou máquinas virtuais) são simplesmente maneiras diferentes de criar e usar recursos de computação — geralmente processadores, memória e dispositivos de entrada e saída — que já estão presentes em um computador físico. Embora o objetivo da virtualização por meio de máquinas virtuais seja essencialmente o mesmo que os contêineres, o resultado são duas abordagens notavelmente diferentes que oferecem algumas características e vantagens exclusivas para cargas de trabalho corporativas.

BIGELOW, S. J. B. Containers vs. VMs: What is the difference?

Disponível em: https://searchservervirtualization.techtarget.com/

answer/Containers-vs-VMs-Whats-the-difference.

Acesso em: 23 maio 2020 (adaptado).

A respeito das características das duas abordagens citadas no texto, avalie as afirmações a seguir.

I. Os contêineres podem empacotar o código de uma aplicação e todas as suas dependências, o que possibilita maior granularidade, escalabilidade e portabilidade do que as máquinas virtuais.

II. Os contêineres compartilham o kernel do sistema operacional com outros processos, mas não podem ser limitados quanto ao uso de recursos, tais como CPU, RAM ou dispositivos de entrada/saída.

III. Os contêineres são vantajosos por oferecerem um grau mais alto de isolamento e segurança do que as máquinas virtuais, devido ao fato de que os primeiros executam no mesmo kernel do sistema operacional.

É correto o que se afirma em

A) I, apenas.

B) II, apenas.

C) I e III, apenas.

D) II e III, apenas.

E) I, II e III.

ENADE 2021 - QUESTÃO 22

Em uma arquitetura cliente-servidor, para que uma aplicação ou serviço seja acessado, é necessário que uma comunicação seja estabelecida entre aquele que necessita (cliente) e aquele que disponibiliza o recurso (servidor).

Considerando o texto apresentado, avalie as asserções a seguir e a relação proposta entre elas.

I. Quando um programador desenvolve uma aplicação ou serviço de rede, é necessário utilizar um socket para unir o endereço IP da interface de rede com uma porta específica.

PORQUE

II. O socket possibilita ao sistema operacional identificar qual porta a aplicação está respondendo, permitindo que o fluxo de dados seja entregue corretamente.

A respeito dessas asserções, assinale a opção correta.

A) As asserções I e II são proposições verdadeiras, e a II é uma justificativa correta da I.

B) As asserções I e II são proposições verdadeiras, mas a II não é uma justificativa correta da I.

C) A asserção I é uma proposição verdadeira, e a II é uma proposição falsa.

D) A asserção I é uma proposição falsa, e a II é uma proposição verdadeira.

E) As asserções I e II são proposições falsas.

ENADE 2021 - QUESTÃO 23

Ambientes computacionais geram informações que precisam de armazenamento e tratamento adequados. Para tal, existem os servidores de banco de dados, que são dedicados ao recebimento, armazenamento e classificação dos dados produzidos durante a execução de atividades cotidianas. No entanto, os SGBD (Sistemas de Gerenciamento de Banco de Dados) precisam interpretar comandos padronizados para fazer buscas a registros já existentes, inserir novos dados, modifica-los ou excluí-los.

Considerando o texto acima, avalie as afirmações a seguir, acerca dos bancos de dados.

I. São softwares populares e bastante difundidos de banco de dados o oracle, o postgresql, o bind, o mysql e o sql server.

II. Os comandos que manipulam banco de dados relacionais e suas informações fazem parte da linguagem Structured Query Language.

III. Um comando específico para modificação de um registro localizado em um banco de dados é o update.

IV. Um registro específico pode ser encontrado, desde que o comando select seja utilizado em conjunto com os parâmetros adequados.

V. Os dados ficam guardados dentro de campos com atributos específicos em relação direta com o tipo de dados que irão armazenar.

É correto apenas o que se afirma em

A) II e IV.

B) I, II e V.

C) I, III e IV.

D) I, III e V.

E) II, III, IV e V.

ENADE 2021 - QUESTÃO 24

Uma empresa acrescentou, em seu documento intitulado Políticas de Segurança da Informação, uma seção dedicada às políticas de segurança em redes sem fio 802.11. Nesse documento, foram definidos, entre outros, os requisitos a seguir.

1) Todos os usuários da rede sem fio deverão ser autenticados de forma segura e centralizada para obter acesso à rede.

2) Todas as conexões à rede sem fio deverão utilizar protocolo de criptografia com chave mínima de 256 bits.

3) Todas as conexões à rede sem fio deverão utilizar protocolos de autenticação mútua segura entre a estação e a rede.

Considerando os requisitos 1, 2 e 3, estabelecidos por essa empresa, avalie as afirmações a seguir.

I. Adquirir e habilitar um WIPS (Wireless Intrusion Prevent System, Sistema de Prevenção de Intrusão Sem Fio) é suficiente para a empresa atender o requisito 3.

II. Criar uma segunda identificação de rede (SSID), exclusiva para os dispositivos de uso particular, separada da rede da empresa com firewall, é suficiente para que o requisito 1 seja atendido.

III. Instalar um servidor RADIUS com o protocolo 802.11i, usando o protocolo EAP-FAST, PEAP ou EAP-TLS como protocolo de autenticação, é suficiente para atender os requisitos 1 e 3.

IV. Configurar, nos pontos de acesso, o protocolo de segurança WPA2-Enterprise com criptografia AES, é suficiente para que o reguisito 2 seja atendido.

É correto apenas o que se afirma em

A) I e II.

B) I e III.

C) III e IV.

D) I, II e IV.

E) II, III e IV.

ENADE 2021 - QUESTÃO 25

Uma rede hipotética que usa autenticação de usuários baseada no Windows Active Directory foi configurada de tal forma que existem três perímetros, representados na figura por REDE A, REDE B e REDE C, e que são interligados por um Firewall. Cada perímetro tem como característica isolar logicamente seus componentes com o objetivo de permitir que sejam implementadas medidas protetivas de segurança da informação.

Considerando os componentes que formam a topologia de rede descrita, avalie as afirmações a seguir.

I. O Servidor Proxy está atuando como Proxy Reverso, ou seja, ele consulta o Servidor Web em nome dos clientes da Internet.

II. O Servidor Web deveria estar conectado na REDE B em vez da REDE A, pois a REDE B é a única que está conectada na Internet.

III. Na REDE C existe apenas um Controlador de Domínio, quando o recomendado é no mínimo dois, o que confere alta disponibilidade na autenticação de usuários na rede.

IV. O Firewall que divide a rede em três perímetros pode implementar regras de tráfego diferentes para cada rede.

É correto apenas o que se afirma em

A) I e III.

B) II e III.

C) II e IV.

D) I, II e IV.

E) I, III e IV.

ENADE 2021 - QUESTÃO 26

O padrão IEEE 802.1D define uma opção de protocolo da família Spanning Tree Protocol (STP), denominada Rapid Spanning Tree Protocol (RSTP), cuja diferença com relação ao STP reside na maior rapidez para a recuperação da conectividade em caso de falhas na rede. O objetivo principal desses protocolos é, com base em um processo dinâmico, eliminar loops em uma rede ethernet bridgecontendo loops físicos, com a negociação de caminhos livres através do switch raiz. Esse resultado é obtido pelo bloqueio lógico de uma ou mais portas físicas em um switch, que podem assumir diferentesfunções, para evitar que ocorram loops.

ENNE, A. J.; FERRAZ, C. H.; WANDERLEY, B. L. Novas tecnologias de redes ethernet.

São Paulo: GEN LTC, 2017 (adaptado).

Considerando as informações apresentadas no texto e a topologia de rede configurada para RSTP apresentada na figura, quais são, respectivamente, as funções possíveis para as portas A, B, C e D?

A) Alternativa, designada, raiz, raiz.

B) Designada, alternativa, raiz, raiz.

C) Alternativa, raiz, designada, raiz.

D) Designada, raiz, alternativa, raiz.

E) Raiz, raiz, alternativa, designada.

ENADE 2021 - QUESTÃO 27

Redes de computadores são conglomerados de equipamentos interligados com a finalidade de compartilhar recursos. No entanto, o acesso a esses recursos deve ser controlado e disponibilizado a usuários específicos, com privilégios bem definidos sobre estes itens, tais quais pastas, arquivos, impressoras, entre outros. Em uma rede grande, com muitos recursos, muitos usuários e regras claras e rígidas de acesso à informação, é necessária a utilização de técnicas de manipulação em massa que otimizem a gestão.

A gerência eficiente pressupõe o acompanhamento e a adoção das técnicas atuais, sempre observando as boas práticas de mercado, o que engloba o uso de ferramentas e metodologias que possibilitem menor trabalho e maiores resultados com bom grau de gestão e segurança. Tais definições e recomendações podem ser encontradas nas normas da família ABNT NBR ISO/IEC 2700X.

Considerando a gestão otimizada e segura de usuários e compartilhamentos, avalie as afirmações a seguir.

I. É boa prática ter o serviço de DNS (Domain Naming System) com definições permissivas de transferência de zona para qualquer host.

II. É aconselhável a utilização de serviço de endereçamento DHCP (Dynamic Host Configuration Protocol) com reserva e filtro permissivo baseado em endereço MAC.

III. Fazer as definições de privilégios de acesso baseados em grupos, a recursos como pastas, por exemplo, facilitam a gerência.

É correto o que se afirma em

A) I, apenas.

B) III, apenas.

C) I e II, apenas.

D) II e III, apenas.

E) I, II e III.

ENADE 2021 - QUESTÃO 28

O protocolo RTP (Real Time Protocol, ou Protocolo de Tempo Real) é um dos protocolos usados nas transmissões em tempo real na Internet. Cada pacote RTP contendo um pedaço de uma mensagem multimídia codificada é encapsulado em um datagrama IP na origem e, ao chegar no destino, o conteúdo é reproduzido. Nesse cenário, um pacote íntegro será descartado no receptor se chegar atrasado, caracterizando as aplicações multimídia em tempo real como sensíveis ao atraso de pacotes.

CAMARILLO, G. SIP Demystified. New York: Mc-Graw Hill, 2002 (adaptado).

Acerca do funcionamento do protocolo RTP, avalie as asserções a seguir e a relação proposta entre elas.

I. Para lidar com possíveis atrasos de pacotes em trânsito na Internet, o protocolo RTP fornece um mecanismo para garantir a entrega de dados a tempo no destino.

PORQUE

II. Os roteadores conseguem distinguir e tratar datagramas IP que carregam pacotes RTP e assim estabelecer um esquema de QoS (Quality of Services, ou Qualidade de Serviços).

A respeito dessas asserções, assinale a opção correta.

A) As asserções I e II são proposições verdadeiras, e a II é uma justificativa correta da I.

B) As asserções I e II são proposições verdadeiras, mas a II não é uma justificativa correta da I.

C) A asserção I é uma proposição verdadeira, e a II é uma proposição falsa.

D) A asserção I é uma proposição falsa, e a II é uma proposição verdadeira.

E) As asserções I e II são proposições falsas.

ENADE 2021 - QUESTÃO 29

Redes Definidas por Software (SDN) permitem que administradores de redes gerenciem os serviços da rede de uma maneira mais simples, com uma maior abstração da funcionalidade em baixo nível da rede, isso é feito através da virtualização. O que evita ter que configurar o hardware manualmente. Para fazer essa abstração, a SDN realiza uma separação em dois planos e requer um dispositivo controlador.

Considerando as informações apresentadas, assinale a alternativa que descreve corretamente a denominação dos dois planos mencionados.

A) Dados e controle

B) Controle e fluxo

C) Fluxo e gerenciamento

D) Dados e gerenciamento

E) Gerenciamento e controle

ENADE 2021 - QUESTÃO 30

Considera-se, no perfil dos profissionais da área de comunicação de dados, a busca de conhecimentos técnicos e transversais para avaliar e implementar tecnologias emergentes em redes de computadores. Nesse sentido, associar redes de sensores sem fio aplicadas a Internet das Coisas, Internet of Things(IoT), é uma das questões a serem resolvidas na implementação de tecnologias emergentes em redes de computadores.

Considerando as informações do texto e a importância das tecnologias emergentes, avalie as afirmações a seguir.

I. O padrão IEEE 802.15.4 é utilizado nas redes de sensores sem fio por atender a requisitos de baixa taxa de transmissão de dados e uso eficiente da energia dos dispositivos.

II. Uma Wireless Sensor Network (WSN), conhecida como Rede de Sensores Sem Fio (RSSF), é composta por dispositivos autônomos e distribuídos que utilizam sensores para monitorar condições físicas e ambientais.

III. As redes de sensores sem fio fornecem aplicações para IoT, com o uso do padrão IEEE 802.11 sendo utilizado para criar redes que requerem uma baixa taxa de transferência de dados e o uso eficiente de energia.

É correto o que se afirma em

A) I, apenas.

B) III, apenas.

C) I e II, apenas.

D) II e III, apenas.

E) I, II e III.

ENADE 2021 - QUESTÃO 31

Uma das métricas mais utilizadas para medir a eficiência energética em datacenters é denominada PUE (Power Usage Effectiveness), a qual define a eficiência energética como a razão entre o consumo total de energia de um datacenter (Edc) e o consumo dos equipamentos de TI (Eti), ou seja, PUE = Edc / Eti. Quanto mais eficiente é a infraestrutura elétrica menor será esse valor. Valores de PUE próximos a 1,0 indicam alta eficiência energética, sendo que, para o Brasil, este valor está na faixa de 2,0, e dificilmente atingiria PUE abaixo de 1,3. Já em regiões mais frias durante o ano todo a PUE pode chegar até 1,1.

FACCIONI FILHO, M. Gestão da infraestrutura do datacenter.

1. ed. Palhoça: UnisulVirtual, 2016 (adaptado).

Considerando que, atualmente, os equipamentos de TI suportam temperaturas ambientes bastante altas, assinale a opção correta.

A) Desde que dentro dos limites estabelecidos pelo fabricante, a temperatura de operação mais alta dos equipamentos de TI favorece a redução da PUE.

B) Substituir a computação tradicional de um datacenter pela virtualização não favorece a redução dos valores de PUE.

C) Limites superiores mais altos na operação dos equipamentos de TI resultam em maior uso de refrigeração.

D) Valores de PUE abaixo de 1,0 são possíveis de serem alcançados com a utilização de fontes renováveis.

E) Energia elétrica gerada por meio de fontes renováveis não são consideradas nos cálculos de PUE.

ENADE 2021 - QUESTÃO 32

Um auditor de TI deve ter um forte entendimento das técnicas de controle interno para cobrir muitas das tecnologias e processos presentes na empresa, e para tal deve usar os controles gerais de TI que cobrem todos os aspectos das operações de TI, como atividades de processamento, acesso a programas e dados, desenvolvimento e alterações de programas, controles de rede e muitos outros. Estes controles estão organizados em uma hierarquia dividida em três grupos de TI: Controles Gerais de Governança; Controles Gerais de Gerenciamento; e Controles Gerais de Ambiente Técnico.

MOELLER, R. IT audit, control, and security. New Jersey:

John Wiley & Sons Inc., 2010 (adaptado)

A respeito dos controles gerais de TI, avalie as afirmações a seguir.

I. Fazem parte do grupo de Governança de TI os controles que envolvem a garantia de princípios, políticas e processos eficazes de gerenciamento e segurança.

II. Fazem parte do grupo de Gerenciamento de TI os controles que cobrem áreas como desenvolvimento de sistemas, aquisição de software, documentação e procedimentos de controle.

III. Fazem parte do grupo de Ambiente Técnico de TI os controles que permitem uma compreensão da organização, seus procedimentos de controle estabelecidos e os deveres e responsabilidades especializados de qualquer operação.

É correto o que se afirma em

A) I, apenas.

B) III, apenas.

C) I e II, apenas.

D) II e III, apenas.

E) I, II e III.

ENADE 2021 - QUESTÃO 33

O padrão 802.11, conhecido como tecnologia de rede local sem fio, provê conectividade à rede para dispositivos dos mais diversos e oferece mobilidade. Existe uma tendência mundial de respeito a requisitos como inclusão digital e disponibilidade de conectividade à Internet em todos os locais públicos. Neste cenário, é necessário implementar políticas que definam normas de utilização das redes que permitam serem auditadas com o intuito de controlar e verificar o acesso. Entretanto, ainda existem muitas redes sem fio públicas que não atendem esse tipo de requisito. Uma das dificuldades na implementação é como realizar o cadastramento do elevado número de usuários que utilizam a rede.

Acerca do texto apresentado, avalie as asserções a seguir e a relação proposta entre elas.

I. Uma das soluções possíveis para atender as políticas de segurança e contornar a dificuldade apresentada é a implantação do serviço Web conhecido como Captive Portal.

PORQUE

II. Em um serviço Web, com este propósito, o usuário faz seu cadastro inserindo dados pessoais que serão utilizados para autenticação e uso da rede sem fio, possibilitando que toda sua atividade seja registrada para futuras auditorias.

A respeito dessas asserções, assinale aopção correta.

A) As asserções I e II são proposições verdadeiras, e a II é uma justificativa correta da I.

B) As asserções I e II são proposições verdadeiras, mas a II não é justificativa correta da I.

C) A asserção I é uma proposição verdadeira, e a II é uma proposição falsa.

D) A asserção I é uma proposição falsa, e a II é uma proposição verdadeira.

E) As asserções I e II são proposições falsas

ENADE 2021 - QUESTÃO 34

As empresas têm revisado suas políticas de segurança da informação de modo a adotar novas tecnologias que aumentem a segurança, principalmente, em situações que envolvam reuniões por webconferência. Considerando este cenário, a tecnologia de redes virtuais privadas (VPN – Virtual Private Network) são bastante utilizadas para aumentar o nível de segurança dos dados que trafegam na rede pública.

No que se refere a VPN, avalie as afirmações a seguir.

I. As VPNs criam túneis na rede pública que permitem conectar diferentes unidades organizacionais, compartilhar informações e conectar funcionários em atividades remotas às plataformas corporativas, oferecendo criptografia forte para fornecer segurança de dados e autenticação forte para limitar o acesso a aplicativos com base em políticas de segurança definidas.

II. As soluções de implementação VPN atuam em diferentes camadas da arquitetura OSI, por exemplo, o Internet Protocol Security (IPSec) atua na camada de rede, enquanto o Secure Sockets Layer (SSL) atua na camada de aplicação.

III. A VPN IPsec normalmente permite acesso remoto a todos os dispositivos e serviços oferecidos em uma rede e seu protocolo faz parte do conjunto TCP/IP, sendo implementado como um componente padrão dos sistemas operacionais que suportam o IPv6.

IV. Como na VPN IPSec, a VPN SSL também oferece acesso a todos os recursos da rede privada, sendo que sua principal diferença é a dependência do TLS, que é incorporado por padrão em navegadores da Web.

É correto o que se afirma em

A) I, apenas.

B) II e IV, apenas.

C) III e IV, apenas

D) I, II e III, apenas.

E) I, II, III e IV.

ENADE 2021 - QUESTÃO 35

Segundo o guia PMBOK, um projeto pode ser subdivido em fases/iterações. Cada iteração foca um conjunto de atividades correlacionadas e culmina na conclusão de uma ou mais entregas. As iterações podem ser sequenciais ou com sobreposição segundo a natureza do projeto e a maturidade da equipe. As entregas são normalmente componentes tangíveis realizados para cumprir os objetivos do projeto. Objetos que se destinam a serem entregues a um cliente interno ou externo tais como, diagrama unifilar de rede, especificações das estruturas de cabeamento, especificações técnicas de equipamentos, projeto elétrico entre outros. Uma entrega é diferente de um marco do projeto. Um marco pode ser a conclusão de uma entrega, por exemplo, a finalização dos testes de certificações da instalação do cabeamento horizontal.

PMI. Um guia do conhecimento em gerenciamento de projetos. Guia PMBOK, 6. ed.

EUA: Project Management Institute, 2017 (adaptado).

Considerando o guia PMBOK, avalie as afirmações a seguir.

I. A formalização da aceitação das entregas é parte do processo “Validar o escopo”.

II. As entregas de uma iteração são planejadas durante a definição do escopo do projeto.

III. O Documento Diagrama Unifilar de Rede é uma entrega que representa um marco do projeto.

IV. Especificações técnicas de equipamentos são entregas produzidas por iterações da fase de Implementação.

V. A manutenção e a atualização do As Built é feita continuamente, fazendo parte do ciclo de vida do projeto e sendo considerada uma forma interativa e incremental de desenvolvimento.

É correto apenas o que se afirma em

A) I, II e IV.

B) I, II e V.

C) I, III e V.

D) II, III e IV.

E) III, IV e V.

COMENTÁRIOS